الهكرز يستغلون ثغرة أمنية خطيرة للغاية Spring4Shell لنشر فيروسات ضارة

قال باحثو تريند مايكرو Deep Patel، Nitesh Surana ، Ashish Verma في تقرير نُشر يوم الجمعة حيث يتم استغلال ثغرة Spring4Shell الخطيرة التي تم الكشف عنها مؤخرًا بشكل نشط من قبل الجهات الفاعلة في التهديد لتنفيذ برنامج Mirai botnet الضار ، لا سيما في منطقة سنغافورة منذ بداية أبريل 2022.

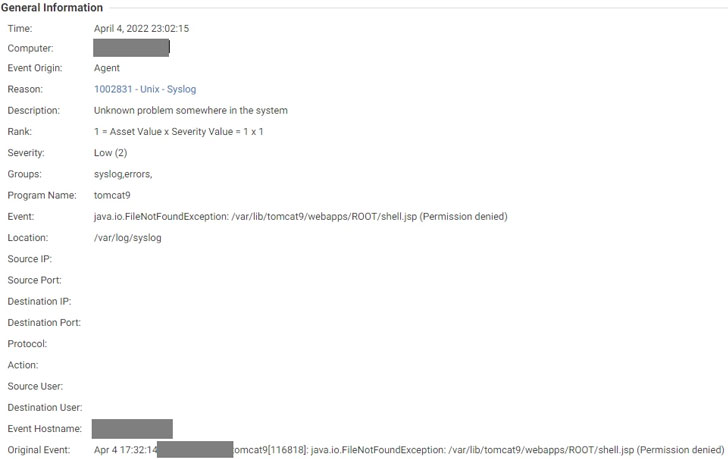

“يتيح الاستغلال للجهات الفاعلة في التهديد تنزيل عينة ميراي إلى مجلد ‘/ tmp’ وتنفيذها بعد تغيير الإذن باستخدام ‘chmod’ ‘.

ماهي Spring4Shell؟ ولماذا هي ثغرة أمنية خطيرة للغاية ؟

تنتمي هذه الثغرة الأمنية إلى فئة RCE، أي أنها تسمح للمهاجم بتنفيذ التعليمات البرمجية الضارة عن بُعد، وحاليًا في CVSS v3.0 Calculator، صُنفت شدتها بدرجة 9.8 من أصل 10.

وتؤثر الثغرة الأمنية على تطبيقات Spring MVC وSpring WebFlux التي تعمل بموجب Java Development Kit الإصدار 9 أو الأحدث منه.

أبلغ الباحثون عن الثغرة الأمنية المكتشفة في VMware ليلة الثلاثاء، ولكن تم نشر إثبات مفهوم الثغرة الأمنية على GitHub يوم الأربعاء.وقد تمت إزالة إثبات المفهوم بسرعة، ولكن ليس قبل أن يلاحظه خبراء الأمن (الذين أكد بعضهم على خطر الثغرة). ومن المستبعد جدًا أن يكون مثل هذا الاستغلال القوي قد اختفى دون أن يلاحظه مجرمو الإنترنت.

تم تتبع هذه الثغرة باعتبارها CVE-2022-22965 (درجة CVSS: 9.8) ، وقد تسمح للجهات الفاعلة الخبيثة بتنفيذ التعليمات البرمجية عن بُعد في تطبيقات Spring Core في ظل ظروف غير افتراضية ، مما يمنح المهاجمين السيطرة الكاملة على الأجهزة المعرضة للخطر.

يأتي هذا التطور في الوقت الذي أضافت فيه وكالة الأمن السيبراني وأمن البنية التحتية الأمريكية (CISA) في وقت سابق من هذا الأسبوع ثغرة Spring4Shell إلى كتالوج الثغرات المعروف المستغل بناءً على “دليل على الإستغلال النشط”.

هذه ليست المرة الأولى التي يتحرك فيها مشغلو الروبوتات بسرعة لإضافة عيوب تم الإعلان عنها حديثًا إلى مجموعة أدوات استغلالهم.

في ديسمبر 2021 ، تم الكشف عن العديد من الروبوتات بما في ذلك Mirai و Kinsing للاستفادة من ثغرة Log4Shell لاختراق الخوادم الحساسة على الإنترنت.